目次やページ先頭に戻る場合は、右下のボタンへ

R06総監択一式問題(日本技術士会)

R06総監択一式問題 解答(日本技術士会)

【令和6年度 択一式問題】

R06【経済性管理】 第1~8問/40問中

R06【人的資源管理】第9~16問/40問中

R06【情報管理】 第17~24問/40問中

R06【安全管理】 第25~32問/40問中

R06【社会環境管理】第33~40問/40問中

【 情報管理 択一式問題】

R01【情報管理】第17~24問/40問中

R02【情報管理】第17~24問/40問中

R03【情報管理】第17~24問/40問中

R04【情報管理】第17~24問/40問中

R05【情報管理】第17~24問/40問中

Ⅰ-1 必須科目 択一式問題・解答と解説

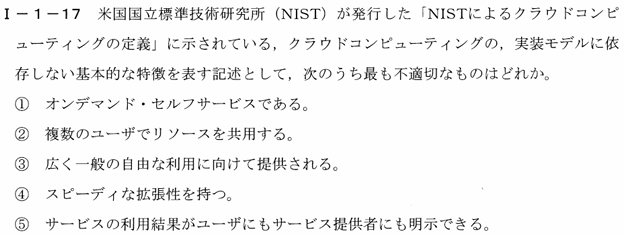

Ⅰ-1-17

【問題】

【解答】③

【解説】

NISTは、National Institute of Standards and Technology(米国国立標準技術研究所)

「NISTによるクラウドコンピューティングの定義」によると、クラウドの基本的な特徴としては「オンデマンド・セルフサービス」「リソースの共用(マルチテナント環境)」「スケーラビリティ」「利用状況の可視化」などが含まれますが、「広く一般の自由な利用に向けて提供される」という記述は不適切です。

クラウドサービスにはパブリッククラウド(公共向け)だけでなく、プライベートクラウド(特定の組織向け)やハイブリッドクラウドなども含まれており、一般利用を前提としているわけではないため、③の記述はクラウドの基本的な特徴としては不適切です。

用語の解説

オンデマンド・セルフサービス

意味:

オンデマンド・セルフサービスとは、ユーザが自分で必要なときに、クラウドのリソース(例:サーバー、ストレージ、ネットワークリソースなど)を管理者を介さずにすぐに利用開始できる仕組みのことです。

サービス例:

Amazon Web Services (AWS) EC2:AWSのElastic Compute Cloud(EC2)は、ユーザが数クリックで仮想サーバーを立ち上げ、必要なリソースをオンデマンドで追加・削減できるサービスです。

Microsoft Azure Virtual Machines:Azure上でも、仮想マシンの作成・削除がオンデマンドで可能で、利用した分だけ課金されます。

マルチテナント環境

意味:

マルチテナント環境とは、複数のユーザ(テナント)が同じ物理的なリソースを共有しながら、各ユーザごとに論理的に分離されて使える環境のことです。この環境により、リソースの効率的な利用とコスト削減が実現されます。

サービス例:

Salesforce:複数の企業が同じインフラ上でアカウントを保ちながら、各企業のデータは分離されて管理されるCRMサービスです。

Microsoft Office 365:マルチテナント環境で提供され、ユーザのデータは分離された状態で管理されながら、共有リソースで運用されています。

スケーラビリティ

意味:

スケーラビリティとは、システムの処理能力やリソースが、利用状況に応じて柔軟に拡張(スケールアップ・スケールアウト)または縮小(スケールダウン・スケールイン)できる能力のことです。

サービス例:

Netflix:AWSのインフラ上でサービスを提供し、視聴者数が増加すると自動的にリソースがスケールアウトされます。

Google Cloud App Engine:Webアプリのトラフィックに応じてリソースを自動で増減させ、需要に応じた柔軟な対応が可能です。

利用状況の可視化

意味:

クラウドサービスでは、利用状況を測定・把握し、ユーザとサービス提供者双方がサービスの利用結果を確認できる仕組みが備わっています。

これは課金やリソース管理にも役立ちます。

サービス例:

AWS CloudWatch:AWS上で稼働するリソースの稼働状況やパフォーマンスを監視・可視化するサービスです。

Google Cloud Monitoring:クラウドリソースの健全性やパフォーマンスを可視化することで、効率的なコスト管理が可能になります。

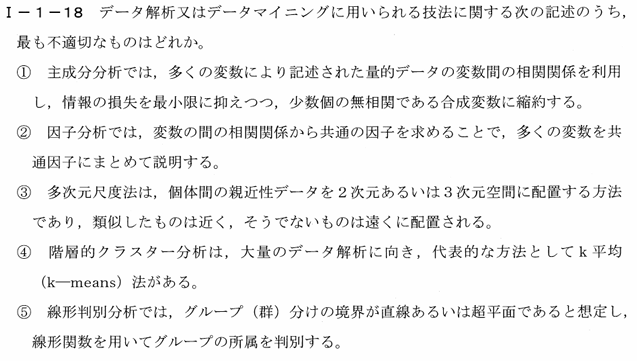

Ⅰ-1-18

【問題】

【解答】④

【解説】

階層的クラスター分析とk平均法は異なるクラスタリング手法です。階層的クラスター分析は、データの階層構造を捉えながらクラスタを作成する方法であり、データの構造を分かりやすく可視化できますが、大量のデータには向いていません。

一方、k平均法(k-means法)は、大量データにも適した反復最適化法で、あらかじめ指定したクラスター数kにデータを分けるための代表的な手法です。

他の選択肢の説明

データ解析やデータマイニングには、データの特徴を簡潔にまとめたり、似たデータを分類したりするための様々な技法があります。

これらの技法は、それぞれ異なる目的やデータの構造に適しており、主成分分析や因子分析のようにデータの縮約を行うものや、クラスター分析や判別分析のようにデータを分類するものなどがあります。

以下では、代表的な技法についてその特徴と適用状況を解説します。

① 主成分分析:

主成分分析は、変数間の相関を利用して、情報の損失を最小限に抑えながら、少数の無相関の合成変数にデータを縮約する手法です。適切です。

② 因子分析:

因子分析は、変数間の相関関係から共通因子を求め、複数の変数をその因子で説明する手法です。適切です。

③ 多次元尺度法:

多次元尺度法は、個体間の親近性を2次元や3次元の空間に配置し、似たものを近く、異なるものを遠くに配置する方法です。適切です。

⑤ 線形判別分析:

線形判別分析は、グループ間の境界が直線または超平面であると仮定し、線形関数を用いて所属グループを判別する方法です。適切です。

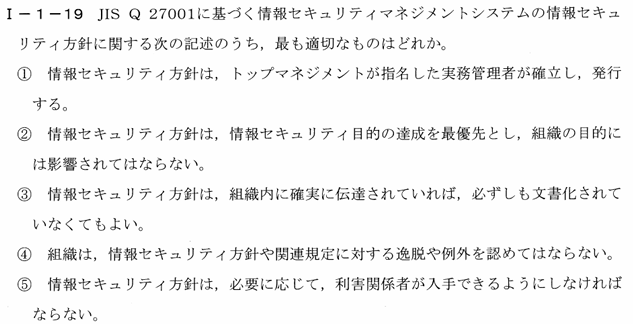

Ⅰ-1-19

【問題】

【解答】⑤

【解説】

JIS Q 27001に基づく情報セキュリティマネジメントシステム(ISMS)において、情報セキュリティ方針は、組織の目的やビジネス要件を考慮して確立され、利害関係者に適切に伝達されることが求められます。

⑤は、利害関係者に情報セキュリティ方針の入手が可能であることを確保する、という要求に沿っており、適切な記述です。

他の選択肢の不適切な点

①について

情報セキュリティ方針は、組織のトップマネジメントが責任をもって確立し、発行することが求められています。

実務管理者ではなく、トップマネジメントによる承認が必要であるため、不適切です。

②について

情報セキュリティ方針は、情報セキュリティ目的だけでなく、組織全体の目的やビジネス戦略とも整合している必要があります。

組織の目的に影響されないという考え方は誤りです。

③について

情報セキュリティ方針は文書化されていることが求められます。

単に伝達されているだけでは不十分であり、文書化が必須です。

④について

情報セキュリティ方針や関連規定に対して例外が認められる場合もありますが、その際にはトップマネジメントの承認や適切な手続きが必要です。

絶対に認めてはならないとする考え方は不適切です。

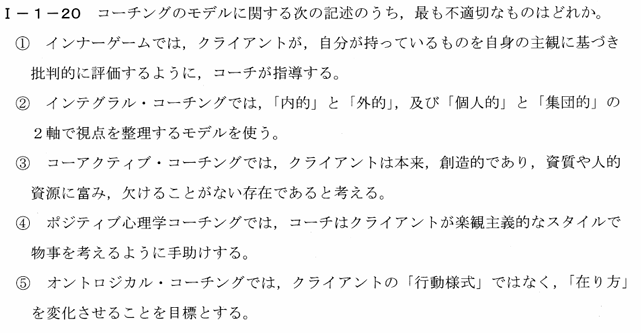

Ⅰ-1-20

【問題】

【解答】①

【解説】

インナーゲーム(Inner Game)は、1970年代にテニスコーチのティモシー・ガルウェイによって提唱されたコーチングモデルです。

このモデルでは、クライアントが自己批判や過度な主観的評価を行うことは推奨されていません。

むしろ、クライアントが自分の内なる対話を理解し、批判や過度な自己評価から解放されることが目指されています。

インナーゲームの目標は、内面的な自己妨害を取り除き、自然な成長と自己の潜在能力の発揮をサポートすることです。

他の選択肢についての説明

② インテグラル・コーチング(Integral Coaching):

インテグラル・コーチングでは、「内的」対「外的」および「個人的」対「集団的」の2軸で視点を整理するモデルを使用します。

これは、ケン・ウィルバーのインテグラル理論に基づいたアプローチであり、さまざまな視点からクライアントを支援する方法です。

Integral(インテグラル)は、「全体的」「統合的」「包括的」という意味を持つ英単語です。

物事を部分ごとに分けるのではなく、あらゆる要素をバランスよく組み合わせ、一つの全体として捉えるというニュアンスを含んでいます。

インテグラルは、個人の内面や外面的な側面、社会や環境などの外部要因も含めた、総合的なアプローチを意味します。

③ コーアクティブ・コーチング(Co-Active Coaching):

コーアクティブ・コーチングは、クライアントを「創造的であり、資質や人的資源に富み、欠けることがない存在」として捉えるアプローチです。

クライアントの内なる力を引き出し、自主的な成長を促す考え方です。

コーアクティブ・コーチング(Co-Active Coaching)は、クライアントとコーチが「共同で活動する」ことを基本とするコーチングモデルです。

「Co-Active(コーアクティブ)」とは、「共同(Co)」と「活動(Active)」を組み合わせた言葉で、コーチとクライアントが対等なパートナーシップで関わり、クライアントの自己発見や行動を支援することを強調しています。

④ ポジティブ心理学コーチング:

ポジティブ心理学コーチングでは、クライアントが楽観主義的なスタイルで物事を考えるように、コーチが手助けすることが目指されています。

楽観主義やポジティブな視点を強化することで、クライアントの幸福感と達成感を向上させるアプローチです。

⑤ オントロジカル・コーチング:

オントロジカル・コーチングは、クライアントの「行動様式」ではなく、「在り方」(存在の質や自己のありよう)を変化させることを目標としています。

クライアントの自己認識を深め、持続的な変化を促す方法です。

オントロジカル・コーチング(Ontological Coaching)は、クライアントの「在り方(Being)」に注目し、その人の「存在の質」や「内面的な姿勢」**を変化させることを目指すコーチングの一手法です。

「オントロジー(Ontology)」は哲学の「存在論」を意味し、このコーチングモデルは、クライアントの根本的な「在り方」に焦点を当て、より豊かな自己実現や変革を促すアプローチです。

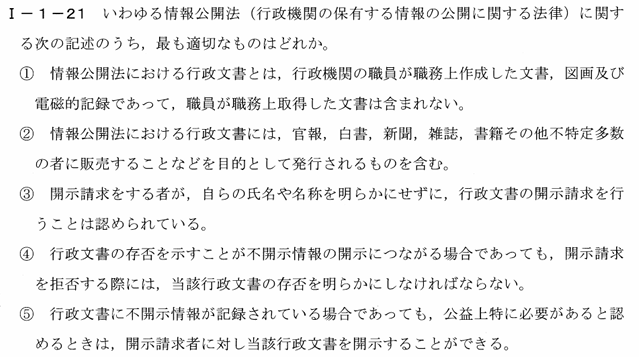

Ⅰ-1-21

【問題】

【解答】⑤

【解説】

① 不適切

情報公開法では、職員が職務上作成した文書だけでなく、職務上「取得」した文書も「行政文書」に含まれます。そのため、「職務上取得した文書は含まれない」という記述は誤りです。

情報公開法第2条第2項

「行政文書」とは、行政機関の職員が職務上作成し、又は取得した文書等であって、当該行政機関が組織的に用いるものとして保有しているものをいう。

②不適切

情報公開法では、官報や白書、新聞、雑誌、書籍など、不特定多数の者に販売を目的として発行されるものは「行政文書」に含まれないとされています。そのため、この記述は不適切です。

情報公開法第2条第2項但し書き

不特定多数の者に販売することを目的として発行される出版物に該当するものは、行政文書に含まれない。

③不適切

情報公開法では、開示請求を行う際に、請求者は氏名または名称および住所を明らかにする必要があります。匿名での開示請求は認められていませんので、この記述は不適切です。

情報公開法第3条第1項

行政文書の開示を請求しようとする者は、その氏名又は名称及び住所を明らかにしなければならない。

④不適切

情報公開法では、行政文書の存否を明らかにすることで不開示情報が開示される恐れがある場合、当該行政文書の存否を明らかにしないことが許されています。

そのため、存否を必ず明らかにしなければならないとする記述は誤りです。

情報公開法第10条第3項

行政機関は、行政文書の開示を求める請求があった場合において、その存否を明らかにすることにより、不開示情報が開示されることとなると認められるときは、当該請求に係る行政文書の存否を明らかにしないことができる。

⑤適切

情報公開法では、行政文書に不開示情報が含まれている場合でも、公益上特に必要があると認められた場合には、開示が許可されることがあります。このため、この記述は適切です。

情報公開法第5条但し書き

第5条の規定にかかわらず、不開示情報が含まれる場合でも、公益上特に必要があると認められるときは、開示することができる。

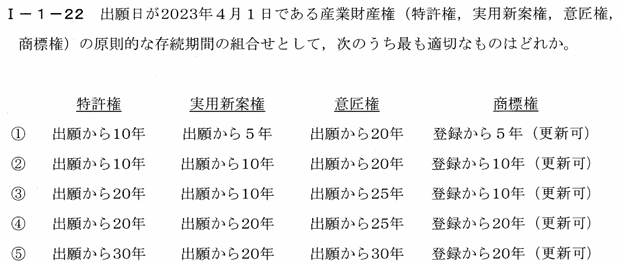

Ⅰ-1-22

【問題】

【解答】③

【解説】

特許権

概要:特許権は、新しい発明(物、方法、製造方法、プログラムなど)に対して付与される権利です。

特許を取得すると、他者がその発明を無断で使用、製造、販売などをすることを排他的に禁止できます。

対象:発明(技術的なアイデア)

存続期間:出願日から20年

特徴:新規性(過去に公開されていない)、進歩性(既存の技術よりも進んでいる)、産業上の利用可能性(実際の製造や実用に供されることが可能)などの要件を満たす必要があります。

実用新案権

概要:実用新案権は、物品の形状、構造、組み合わせに関する技術的な考案に対して付与される権利で、特許権と比べて審査手続きが簡略化されています。そのため、出願から短期間で権利を得ることができますが、進歩性は求められません。

対象:物品の形状、構造、または組み合わせに関する考案(発明よりも小さな改良や工夫)

存続期間:出願日から10年

特徴:簡易な改良や小発明を保護するための権利です。出願と同時に権利が発生し、特許に比べて進歩性が問われないため、小規模の改良に適しています。

意匠権

概要:意匠権は、物品の形状、模様、色彩、またはこれらの組み合わせなど、物の見た目(デザイン)を保護する権利です。デザイン性に関する創作活動を保護し、模倣を防ぐために付与されます。

対象:物品の形状、模様、色彩、またはこれらの組み合わせによる視覚的なデザイン

存続期間:出願日から25年

特徴:商品や製品のデザインを保護し、意匠が無断で模倣されるのを防ぐことで、デザインの独自性と価値を保護します。

工業製品の美的価値や市場競争力を守ることが主な目的です。

商標権

概要:商標権は、商品やサービスの名称、ロゴ、シンボル、マークなどを保護する権利です。商標が特定の商品やサービスと結びつき、消費者が識別できるようにすることが目的です。

対象:商標(文字、図形、記号、立体形状、音など、商品やサービスを識別するための表示)

存続期間:登録日から10年(更新可、10年ごとに何度でも更新可能)

特徴:商品やサービスの識別力を保護し、他者が同一または類似の商標を使用することを防ぐため、商標が持つ信用や信頼性を守ります。

商標権は更新が可能で、適切に更新手続きを行えば永久に存続させることができます。

これらの産業財産権は、それぞれ異なる対象や目的を持ち、知的財産として発明、デザイン、ブランドの保護に貢献しています。

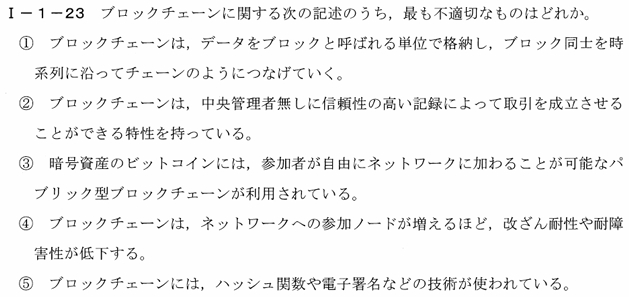

Ⅰ-1-23

【問題】

【解答】④

【解説】

ブロックチェーン技術は、データを安全かつ分散的に管理するための仕組みです。

この技術では、データを「ブロック」と呼ばれる単位にまとめ、それぞれのブロックを時系列に沿ってつなげることで「チェーン状」の構造を形成します。

このように、連続してつなげられたデータが一連の記録として保存され、各ブロックには前のブロックの情報(ハッシュ値)が含まれているため、途中のブロックを改ざんすると後続のすべてのブロックが崩れてしまう仕組みになっています。

ブロックチェーンでは、ビットコインのように中央の管理者がいません。

代わりに、複数の「ノード」(参加コンピュータ)が同じデータを保持し、取引の正当性を確認し合うことでデータを管理します。

このため、ブロックチェーンでは一部のノードがデータを変更しようとしても、他のノードが保持する正しいデータと一致しないため、不正がすぐに判別され、改ざんが困難です。

ノードが増えれば増えるほど、不正な変更はさらに難しくなり、ネットワーク全体の信頼性が高まります。

さらに、ビットコインでは「プルーフ・オブ・ワーク(PoW)」という承認手法が使われ、新しいブロックを追加するためには膨大な計算が必要です。

もし改ざんしようとする場合、元のチェーンよりも速いペースでこの計算を行い、全ノードを上回る必要があるため、改ざんをほぼ不可能にしています。

また、各取引には電子署名が含まれており、これにより取引データが本人によって正しく行われたことを確認でき、取引の正当性と安全性が保証されています。

設問の解説

① ブロックチェーンは,データをブロックと呼ばれる単位で格納し,ブロック同士を時系列に沿ってチェーンのようにつなげていく。

適切:データをブロックにまとめて時系列でつなげ、過去からの記録を保持する基本的な仕組みです。

② ブロックチェーンは,中央管理者無しに信頼性の高い記録によって取引を成立させることができる特性を持っている。

適切:分散型のため中央管理者が不要で、ノード同士の相互確認によってデータの正当性が維持されます。

③ 暗号資産のビットコインには,参加者が自由にネットワークに加わることが可能なパブリック型ブロックチェーンが利用されている。

適切:ビットコインはパブリック型であり、誰でも自由に参加し、取引を監視できるオープンなシステムです。

④ ブロックチェーンは,ネットワークへの参加ノードが増えるほど,改ざん耐性や耐障害性が低下する。

不適切:実際にはノードが増えるほど分散性が高まり、改ざんが難しくなり、耐障害性も向上します。

⑤ ブロックチェーンには,ハッシュ関数や電子署名などの技術が使われている。

適切:ハッシュ関数や電子署名によって、データの改ざん防止や正当性確認が行われます。

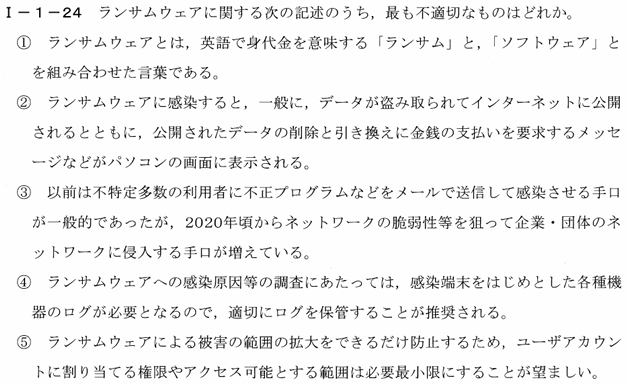

Ⅰ-1-24

【問題】

【解答】②

【解説】

ランサムウェアの概要

ランサムウェア(Ransomware)は、感染したコンピュータやネットワーク上のデータを暗号化し、復号のための「身代金(Ransom)」を要求する不正なソフトウェアの一種です。

感染後にユーザーは自分のデータにアクセスできなくなり、金銭を支払わなければデータを復元できないという状況に陥ります。

近年では、データの暗号化に加えて、データを窃取し、「公開しないこと」と「暗号化解除」を条件に身代金を要求する「二重恐喝」も行われています。

しかし、公開されたデータの削除を目的とする脅迫は一般的ではありません。

感染経路としては、かつては不特定多数の個人に対して悪意のあるメールを送り感染させる方法が多く使われていましたが、2020年頃からは企業や団体のネットワークの脆弱性を突いて侵入し、システム全体に影響を与える手口が増加しています。

ランサムウェアの被害拡大を防ぐためには、感染経路を追跡するためのログ管理、適切なアクセス権限の設定や不要な権限の制限などのセキュリティ対策が推奨されます。

設問の適否と理由

① 適切

ランサムウェア(Ransomware)は、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語であり、コンピュータシステムに対して金銭を要求する不正ソフトウェアの名称です。

②不適切

ランサムウェアの主な攻撃は、データの暗号化によってアクセスを制限し、身代金の支払いと引き換えに暗号を解除するものです。

また、近年ではデータの暗号化とともに「公開しないこと」を条件に金銭を要求する「二重恐喝」も増えていますが、「公開されたデータの削除」を条件にするケースは一般的ではありません。

ランサムウェアの主な手口は、データの暗号化によるアクセス制限と、それに対する身代金の要求です。

近年では暗号化に加えて「公開しないこと」を条件に金銭を要求する(二重恐喝)ケースも増えていますが、「公開されたデータの削除」を条件にするケースは一般的ではありません。

③適切

ランサムウェアの感染手法は時代とともに変化しています。

かつては個人宛のメールによる感染が多く見られましたが、2020年以降はネットワークの脆弱性を狙って企業や団体のネットワークに侵入し、システム全体を感染させる手口が増えています。

④適切

ランサムウェアの感染原因や被害範囲を特定するためには、感染端末やネットワーク機器のアクセスログが重要です。

これらのログを適切に保管することで、感染経路の特定や拡大防止に役立ちます。この記述は適切です。

⑤適切

ユーザーに最低限の権限のみを付与することで、感染が拡大する範囲を最小限に抑えることができます。

適切な権限管理はランサムウェア対策において有効な手段です。

コメント

コメント一覧 (5件)

[…] 【令和6年度 択一式問題】R06【経済性管理】 第1~8問/40問中R06【人的資源管理】第9~16問/40問中R06【情報管理】 第17~24問/40問中R06【安全管理】 第25~32問/40問中R06【社会環境管理】第33~40問/40問中 […]

[…] 【令和6年度 択一式問題】R06【経済性管理】 第1~8問/40問中R06【人的資源管理】第9~16問/40問中R06【情報管理】 第17~24問/40問中R06【安全管理】 第25~32問/40問中R06【社会環境管理】第33~40問/40問中 […]

[…] 【令和6年度 択一式問題】R06【経済性管理】 第1~8問/40問中R06【人的資源管理】第9~16問/40問中R06【情報管理】 第17~24問/40問中R06【安全管理】 第25~32問/40問中R06【社会環境管理】第33~40問/40問中 […]

[…] 【令和6年度 択一式問題】R06【経済性管理】 第1~8問/40問中R06【人的資源管理】第9~16問/40問中R06【情報管理】 第17~24問/40問中R06【安全管理】 第25~32問/40問中R06【社会環境管理】第33~40問/40問中 […]

[…] 【 情報管理 択一式問題】R01【情報管理】第17~24問/40問中R02【情報管理】第17~24問/40問中R03【情報管理】第17~24問/40問中R04【情報管理】第17~24問/40問中R05【情報管理】第17~24問/40問中R06【情報管理】第17~24問/40問中 […]